Tests d'Intrusion WIFI

Introduction

Les réseaux sans fils sont aujourd’hui largement déployés dans les entreprise afin d'offrir un un accès réseau aux périphérques mobiles utilisés par les employés ou pour offrir un accès internet aux visteurs externes.

Ces points d'accès constituent également une porte d'entrée supplémentaire au attaquants souhaitant accéder aux données métiers présentes sur le réseau Interne.

Objectifs du

test d'intrusion

Objectifs du

test d'intrusion

Le test d'intrusion Wifi a pour but d'identifier l'ensemble des problèmes de sécurité et d'évaluer la résistance de l'infrastructure sans fil face à des attaques externes ciblées. Faire auditer l'infrastructure sans fil de son entreprise permet de répondre aux questions suivantes :

- Quel est le niveau de protection mis en place sur les points d'accès officiels afin d'empêcher un attaquant externe d'accéder au réseau interne ?

- Existe-t-il en interne des points d'accès non officiels et mal protégés permettant de rebondir vers le réseau interne depuis l'extérieur?

- Le cloisonnement mis en place entre les accès sans fil invité (guest) et le réseau interne est t'il efficace ?

Méthodologies utilisée

Méthodologies utilisée

Le test d'intrusion interne peut être ciblé sur une liste de composants précis ou concerner de façon plus large l'intégralité des points d'accès wifi accessibles à l'intérieur du bâtiment.

Afin d'être efficace, un pentest Wifi comporte un grand nombre de tests manuels simulant le comportement réel d'un attaquant. Parmi ces tests on retrouve le plus souvent :

- La cartographie Wifi du bâtiment (étage par étage) afin d'identifier et localiser les points d'accès corporate, non officiels (Rogue APs) ainsi que les technologies utilisées :

- Une vérification des points d'accès officiels accessibles depuis l'extérieur du bâtiment ;

- L'identification des points d'accès masquant leurs SSID ;

- Le contournement des protections basées sur un filtrage par adresse MAC ;

- Le cassage des clés WEP identifiées (pouvant être utilisées sur de vieux équipements ou sur certains points d'accès non-officiels) ;

- Des attaques par dictionnaire (et brute force) des clés pré-partagées (PSK) WPA et WPA2 ;

- Le bruteforce des PINs WPS ;

- La mise en place de points d'accès pirates et d'attaques sur WPA/WPA2 Enterprise ;

- L'étude des possibilités de tunneling pré-authentification des solutions de portail captifs;

- La mise en place d'attaques de type Man-In-The-Middle ;

- Un test d'intrusion web complet de la solution de portail captif ;

- Des tests de cloisonnement et tentatives de rebond entre le réseau invité (guest) et le réseau interne.

- Etc...

Caractéristiques de l'audit et exemple de périmètres ciblés

Les caractéristiques d'un test d'intrusion interne sont généralement les suivantes :

- Durée de l'audit : Généralement entre 5 et 10 jours ouvrables selon la taille du périmètre.

- Qualification de l'audit :

-

- En mode boite noire, sans compte ni information sur les cibles composant le périmètre.

- En mode boite grise, avec un compte utilisateur standard sur le réseau et sur le portail captif.

- Lieu de la prestation : Les tests d'intrusion Wifi s'effectuent :

-

- In-Situ, dans les locaux du client.

- Horaires de la prestation : Les tests d'intrusion sont réalisés :

-

- En journée : Généralement de 9h à 18h.

INSECURITY vous apporte son expertise sur de nombreux types d'équipements et technologies sans-fils :

- Solutions et Points d'accès (Cisco, DLink, Aruba, ...),

- Solutions de portail captif (Ucopia, Aruba, ...),

- Systèmes de présentation sans fil (ex: ClickShare),

- Box Internet Professionnelles,

- Répéteurs Wifi Devolo,

- Clients mobiles (smartphone, tablettes, imprimantes, ...).

Les prérequis minimums conseillés pour un test d'intrusion Wifi sont :

- La fourniture des plans du bâtiment (par étage),

- Des possibilités d'accès physique aux différentes parties du bâtiment.

Livrables

Livrables

À la fin de la prestation, INSECURITY livre un rapport d'audit complet comprenant :

- Une synthèse managériale : Destinée à une population non technique, ce volet d'environ 4 pages résume de manière claire et concise les points faibles, les points forts et les résultats de l’audit par rapport aux attentes de la prestation.

- Des statistiques et des tableaux de synthèse : Dans cette partie INSECURITY

fournit :

- Des statistiques permettant d’apprécier l’audit dans sa globalité ;

- Un tableau de synthèse des vulnérabilités découvertes résumant les caractéristiques technique de chaque point remonté ;

- Un plan d’action priorisé des solutions à mettre en oeuvre afin d'augmenter rapidement le niveau de sécurité global du périmètre audité.

- Un rapport technique : Chaque vulnérabilité découverte est détaillée dans une fiche individuelle regroupant les éléments suivants :

-

- Identification et qualification de la vulnérabilité basée sur le système de scoring CVSS v3 ;

- Description complète du problème de sécurité affectant la cible ;

- L'ensemble des moyens permettant de prouver et rejouer la vulnérabilité ;

- La qualification des risques techniques et métier associés ;

- Des recommandations basées sur les meilleures pratiques et notre expérience afin de corriger au mieux le problème de sécurité.

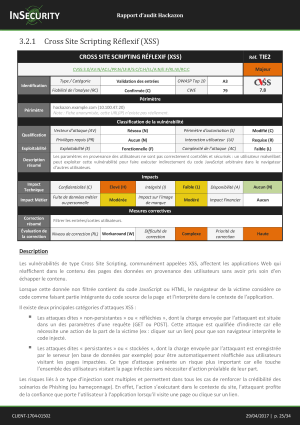

Voici un exemple de fiche de vulnérabilité (anonymisée) remontée dans nos rapports :

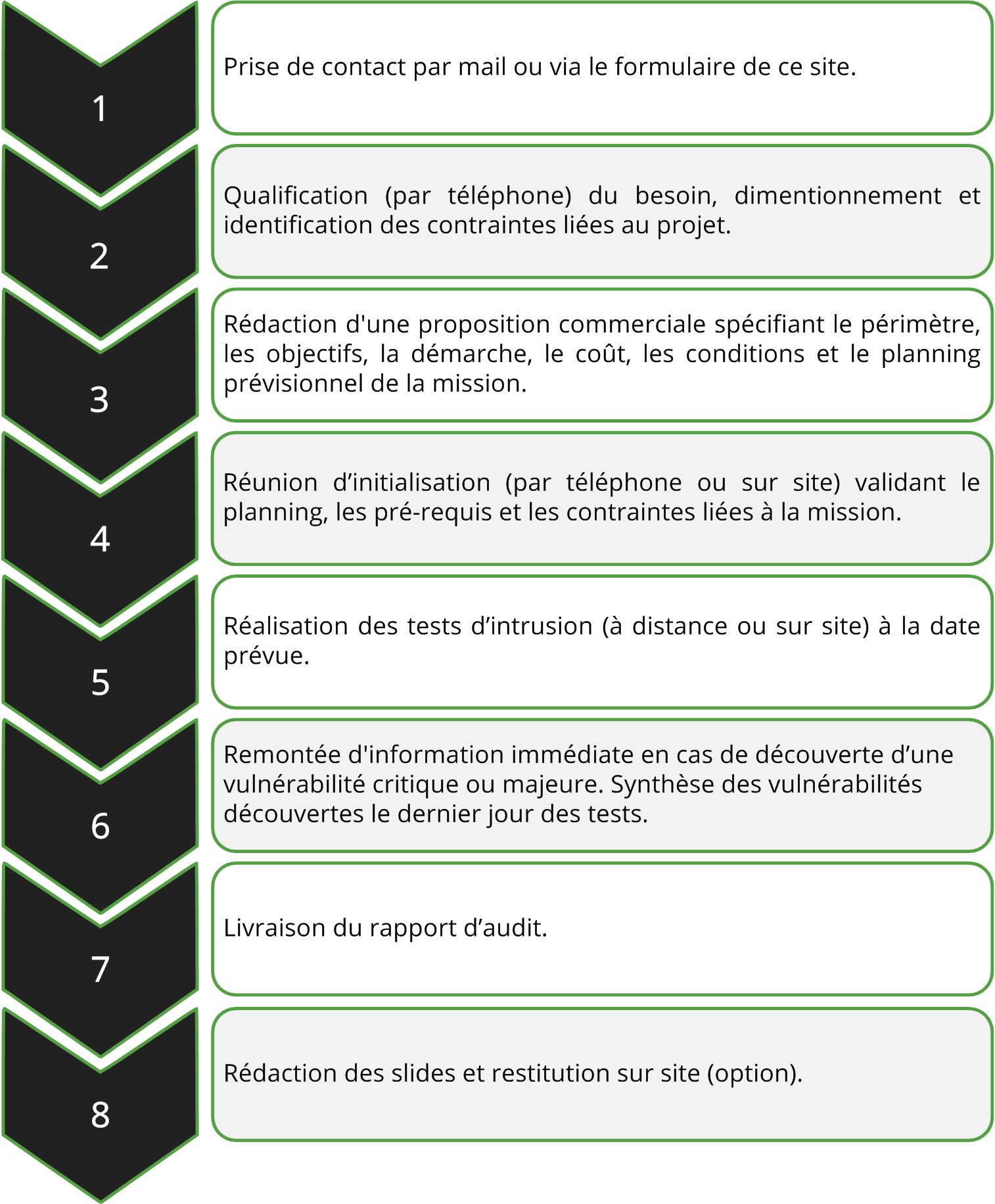

Démarche globale

Démarche globale

L'offre de service proposée par la société INSECURITY suit globalement la démarche suivante :

Pour toute question ou information supplémentaire, n'hésitez-pas à nous contacter via notre rubrique dédiée.