Tests d'intrusion - Applications Web

Introduction

De nos jours, les applications web sont omniprésentes au sein des organisations. Qu'il s'agisse d'applications exposées sur Internet, ou d'applications réservées à une population interne, elles représentent un point d'entrée majeur pour un attaquant souhaitant dérober des données métier, rebondir sur l'infrastructure ou encore nuire à l'image de marque d'une entreprise.

Le test d’intrusion d'application Web a pour but d'identifier l'ensemble des problèmes de sécurité et d'évaluer la résistance de l'application face à des attaques avancées, pertinentes et réalistes.

Objectifs du

test d'intrusion

Objectifs du

test d'intrusion

Le test d’intrusion d'application web a pour but d'identifier l'ensemble des problèmes de sécurité et d'évaluer la résistance de l'application face à des attaques avancées, pertinentes et réalistes.

Nous identifions et analysons en détail l’ensemble des points faibles permettant de porter atteinte à la confidentialité, l’intégrité ou la disponibilité des données de l’application auditée. Une attention particulière est portée aux vulnérabilités :

- Permettant de prendre le contrôle complet d’un des serveurs applicatif exposé et de rebondir vers le réseau interne ;

- Permettant de récupérer ou d’altérer des données métiers sensibles représentant le coeur de l’application ;

- Permettant de récupérer ou d’altérer les données privées ou à caractère personnel des utilisateurs ;

- Permettant d’élever ses privilèges sur l’application ou le système audité ;

- Susceptibles d’avoir un impact financier non négligeable ou permettant de détourner des fonds ;

- Susceptibles d’avoir un impact négatif sur l’image de marge du groupe.

Standards et methodologies utilisés

Standards et methodologies utilisés

Afin de renforcer la pertinence et la qualité des tests d’intrusion, la société INSECURITY s’appuie sur des référentiels reconnus et récents :

- Le PTES (Penetration Testing Execution Standard) pour les tests liés à l'infrastructure ou à la recherche d'information publique (OSINT)

- L'OWASP Testing Guide (OTG) pour l’ensemble des applications web auditées.

Note importante : Même si ces référentiels constituent une excellente base, le monde de la sécurité est en perpétuelle évolution et aucun standard ne peut s’appliquer dans tous les cas et couvrir l’ensemble des vulnérabilités rencontrées en test d’intrusion. Afin de renforcer l’exhaustivité des vulnérabilités remontées, INSECURITY ne se limite pas à ces référentiels et va plus loin lorsque la situation l’exige.

Dans le cadre d'une application web, les tests ciblent les éléments suivants :

- Fuite d'information

- Configuration, administration et déploiement

- Gestion des identités

- Gestion de l'authentification

- Gestion des autorisations

- Gestion de la session

- Gestion de la session

- Sécurité des communications / Cryptographie

- Logique métier

- Sécurité côté client

- Gestion des mises à jour

Caractéristiques de l'audit et exemple de périmètres ciblés

- Durée de l'audit : Généralement entre 5 et 10 jours ouvrables.

- Qualification de l'audit :

-

- En mode boite noire ;

- En mode boite grise ;

- En mode boite blanche.

- Lieu de la prestation : Le test d'intrusion d'une application web s'effectue :

-

- À distance, depuis les locaux d'INSECURITY pour une application accessible sur Internet ou via une connexion VPN.

- In-Situ, dans les locaux du client si l'application n'est accessible que depuis le réseau Interne.

- Horaires de la prestation : Les tests d'intrusion sont réalisés :

-

- En journée : Généralement de 9h à 18h.

- En heures non ouvrées (HNO) : Des possibilités d'audit sont possibles la nuit et le weekend en option et uniquement pour les tests d'intrusions réalisés à distance.

INSECURITY vous apporte son expertise sur de nombreux types d'applications web. Voici quelques exemples :

- Applications hébergées en mode SaaS (Software As A Service) ;

- Applications basées sur un Framework Tiers (Sharepoint, Wordpress, Magento etc...) ;

- Site de e-commerce, extranet, banques en ligne, portails d'assurance ;

- Plateformes de paiement ou de réservation en ligne

- Site web institutionnel, portail de publication, applications de vote électronique;

- Intranet, applications métiers spécifiques, solutions internes de paye ou RH ;

Livrables

Livrables

À la fin de la prestation, INSECURITY livre un rapport d'audit complet comprenant :

- Une synthèse managériale : Destinée à une population non technique, ce volet d'environ 4 pages résume de manière claire et concise les points faibles, les points forts et les résultats de l’audit par rapport aux attentes de la prestation.

- Des statistiques et des tableaux de synthèse : Dans cette partie INSECURITY

fournit :

- Des statistiques permettant d’apprécier l’audit dans sa globalité ;

- Un tableau de synthèse des vulnérabilités découvertes résumant les caractéristiques technique de chaque point remonté ;

- Un plan d’action priorisé des solutions à mettre en oeuvre afin d'augmenter rapidement le niveau de sécurité global du périmètre audité.

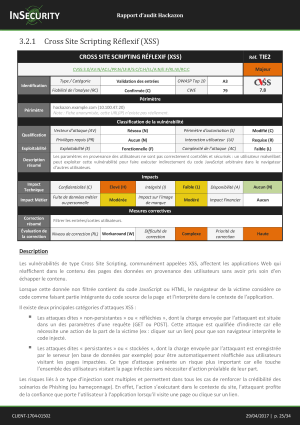

- Un rapport technique : Chaque vulnérabilité découverte est détaillée dans une fiche individuelle regroupant les éléments suivants :

-

- Identification et qualification de la vulnérabilité basée sur le système de scoring CVSS v3 ;

- Description complète du problème de sécurité affectant la cible ;

- L'ensemble des moyens permettant de prouver et rejouer la vulnérabilité ;

- La qualification des risques techniques et métier associés ;

- Des recommandations basées sur les meilleures pratiques et notre expérience afin de corriger au mieux le problème de sécurité.

Voici un exemple de fiche de vulnérabilité (anonymisée) remontée dans nos rapports :

Démarche globale

Démarche globale

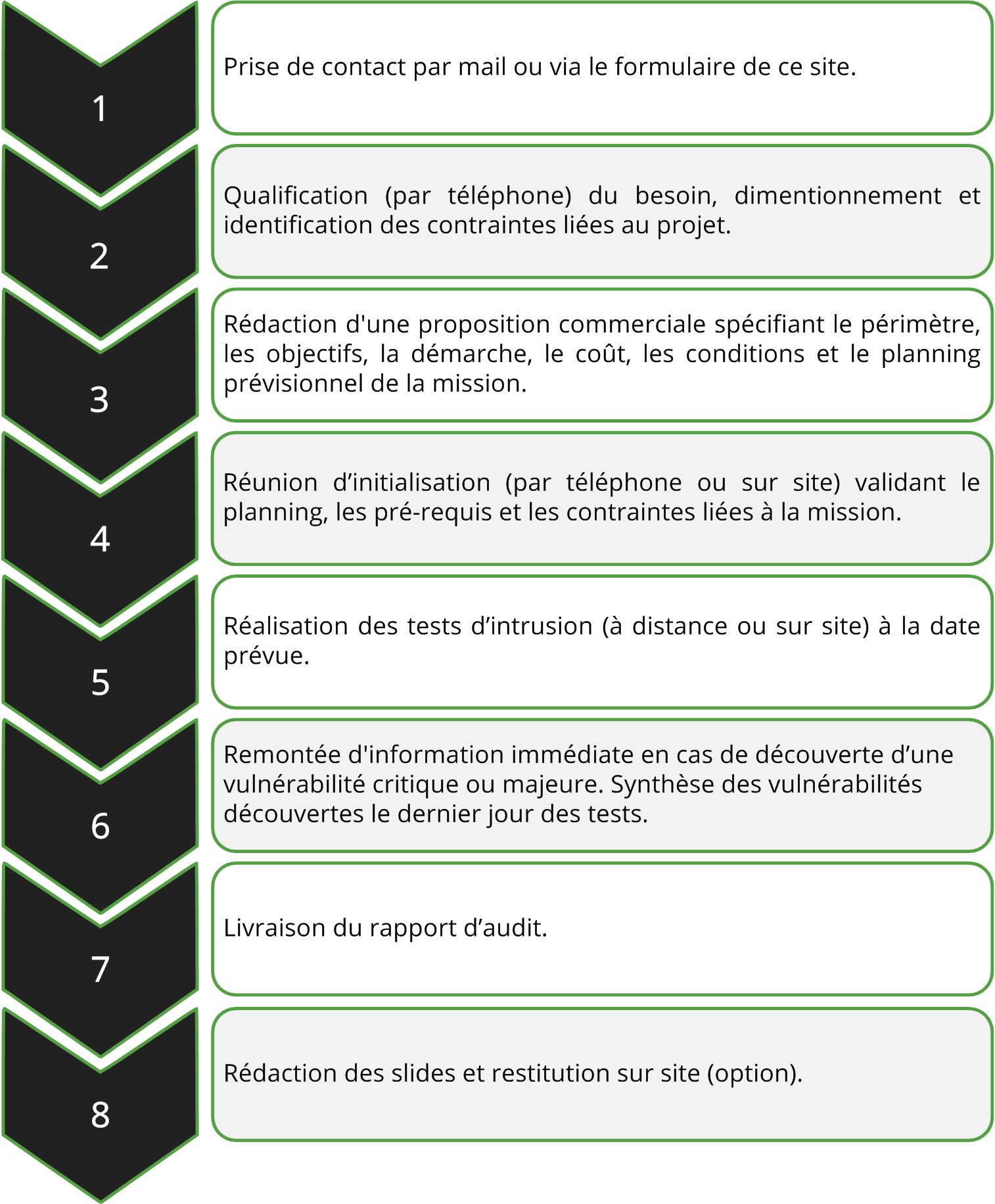

L'offre de service proposée par la société INSECURITY suit globalement la démarche suivante :

Pour toute question ou information supplémentaire, n'hésitez-pas à nous contacter via notre rubrique dédiée.