Tests d'intrusion - Réseau et Infrastructure Externe

Introduction

L'évolution des moyens modernes de communication amènent les sociétés à exposer chaque jour de plus en plus de services sur Internet. Qu’il s’agisse de serveur de messagerie, de terminaison VPN, de load balancer / reverse proxy, de solution de partage de fichiers, d’extranet, de site institutionnels ou encore d’applications métier, l’ensemble des éléments d’infrastructure hébergeant ces services constituent la plupart du temps un point d’entrée vers le réseau interne.

Auditer régulièrement et de façon précise son exposition externe est une étape essentielle pour réduire les risques contre les tentatives d'intrusion quotidiennes visant les services accessibles publiquement sur Internet.

Objectifs du

test d'intrusion

Objectifs du

test d'intrusion

Le test d'intrusion réseau et infrastructure a pour but d'identifier l'ensemble des problèmes de sécurité et d'évaluer la résistance de l'infrastructure et des services exposés sur Internet face à des attaques opportunistes ou ciblées.

Quel que soit la taille de votre périmètre, nous identifions et analysons en détail l’ensemble des points faibles permettant de porter atteinte à la confidentialité, l’intégrité ou la disponibilité des données des serveurs et des équipements audités. Une attention particulière est portée aux vulnérabilités :

- Permettant de prendre le contrôle complet d’un des serveurs exposés et de rebondir vers le réseau interne de l'entreprise ;

- Permettant de récupérer ou d’altérer des données métiers sensibles, privées ou à caractère personnel accessibles via les services exposés ;

- Permettant d’élever ses privilèges sur le service ou le système exposé ;

- Susceptibles d’avoir un impact financier non négligeable ou permettant de détourner des fonds ;

- Susceptibles d’avoir un impact négatif sur l’image de marge du groupe.

Méthodologies et standards utilisés

Méthodologies et standards utilisés

L'audit de l'infrastructure externe est réalisé en boite noire et peut s'étendre d'une seule adresse IP à plusieurs classes C.

Il se compose généralement des éléments suivants :

- Un scan de port exhaustif (TCP et UDP) sur l'ensemble des adresses IP composants le périmètre ;

- L'identification du type et de la version des services actifs ;

- L'identification des noms de domaines associés aux services et équipements exposés ;

- Un scan de vulnérabilités afin d’identifier les défauts de configuration et les vulnérabilités publiques liées aux versions des services ou composant logiciels identifiées ;

- L'analyse des protocoles et des moyens d'authentification proposés par chaque service ;

- L’énumération ou la découverte (par brute force) des identifiants et mots de passe communs (ou par défaut) des services proposant une authentification (ex: SSH, VPN IPSEC / SSL, Telnet, RDP, FTP, SNMP, Bases de données, Annuaires, etc...) ;

- L’énumération et la découverte (par brute force) des répertoires et des interfaces d’administration des services web exposés ;

- L’analyse de la sécurité de la couche transport (Signature, protocoles, algorithmes de chiffrement autorisés, taille de clés, révocation ou expiration des certificats,) des services web ou d’administration exposés (ex : HTTPS, VPN IPSec ou SSL, SSH, etc...).

L'audit comporte également des tests d'intrusion manuels approfondis sur une sélection d'adresses IP (à définir) exposants le plus de vulnérabilités ou représentant un intérêt stratégique.

Note importante : Les résultats issus de certains outils ou scanners tests sont systématiquement complétés d’un travail manuel destiné à écarter le bruit et les faux positifs afin de ne garder que les informations pertinentes représentant un risque pour la sécurité des services audités.

Une attention particulière est portée au choix, à la configuration et au calibrage de chaque outil utilisé afin de limiter les effets de bords ou l’impact sur la disponibilité des services audités :

- Les tests et exploits susceptibles de réaliser du déni de service sont exclus du périmètre,

- La politique de blocage de compte est analysée manuellement (par service) avant de lancer des attaques par brute force sur les services authentifiés.

Afin de renforcer la pertinence et la qualité des tests d’intrusion, la société INSECURITY s’appuie sur des référentiels reconnus et récents :

- Le PTES (Penetration Testing Execution Standard) pour les tests liés à l'infrastructure ou à la recherche d'information publique (OSINT)

- L'OWASP Testing Guide (OTG) pour l’ensemble des applications web auditées.

Note : Même si ces référentiels constituent une excellente base, le monde de la sécurité est en perpétuelle évolution et aucun standard ne peut s’appliquer dans tous les cas et couvrir l’ensemble des vulnérabilités rencontrées en test d’intrusion. Afin de renforcer l’exhaustivité des vulnérabilités remontées, INSECURITY ne se limite pas à ces référentiels et va plus loin lorsque la situation l’exige.

Caractéristiques de l'audit et exemple de périmètres ciblés

- Durée de l'audit : Généralement entre 5 et 15 jours ouvrables selon la taille du périmètre.

- Qualification de l'audit :

-

- En mode boite noire, sans compte ni information sur les cibles composant le périmètre.

- Lieu de la prestation : Les tests d'intrusion réseau et infrastructure s'effectuent généralement :

-

- À distance, depuis les locaux d'INSECURITY.

- Horaires de la prestation : Les tests d'intrusion sont réalisés :

-

- En journée : Généralement de 9h à 18h.

- En heures non ouvrées (HNO) : Des possibilités d'audit sont possibles la nuit et le weekend en option.

INSECURITY vous apporte son expertise sur de nombreux services, pouvant être exposés en ligne. Voici quelques exemples :

- Firewall, équipements réseau, terminaisons VPN,

- Serveurs web, extranet,

- Serveurs de nom de domaine (DNS), load balancer,

- Services d'accès distant SSH/RDP,

- Services de partage de fichier FTP/SMB

- Serveurs de messagerie, relais Antispam, Webmail,

- Serveurs de monitoring (SNMP),

- Systèmes de visio conférence et téléphonie, etc...

Livrables

Livrables

À la fin de la prestation, INSECURITY livre un rapport d'audit complet comprenant :

- Une synthèse managériale : Destinée à une population non technique, ce volet d'environ 4 pages résume de manière claire et concise les points faibles, les points forts et les résultats de l’audit par rapport aux attentes de la prestation.

- Des statistiques et des tableaux de synthèse : Dans cette partie INSECURITY

fournit :

- Des statistiques permettant d’apprécier l’audit dans sa globalité ;

- Un tableau de synthèse des vulnérabilités découvertes résumant les caractéristiques technique de chaque point remonté ;

- Un plan d’action priorisé des solutions à mettre en oeuvre afin d'augmenter rapidement le niveau de sécurité global du périmètre audité.

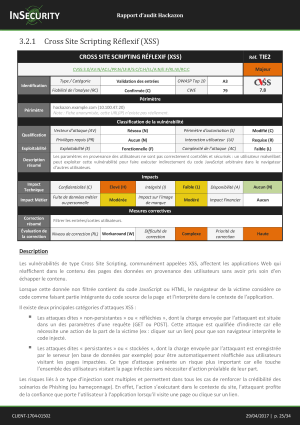

- Un rapport technique : Chaque vulnérabilité découverte est détaillée dans une fiche individuelle regroupant les éléments suivants :

-

- Identification et qualification de la vulnérabilité basée sur le système de scoring CVSS v3 ;

- Description complète du problème de sécurité affectant la cible ;

- L'ensemble des moyens permettant de prouver et rejouer la vulnérabilité ;

- La qualification des risques techniques et métier associés ;

- Des recommandations basées sur les meilleures pratiques et notre expérience afin de corriger au mieux le problème de sécurité.

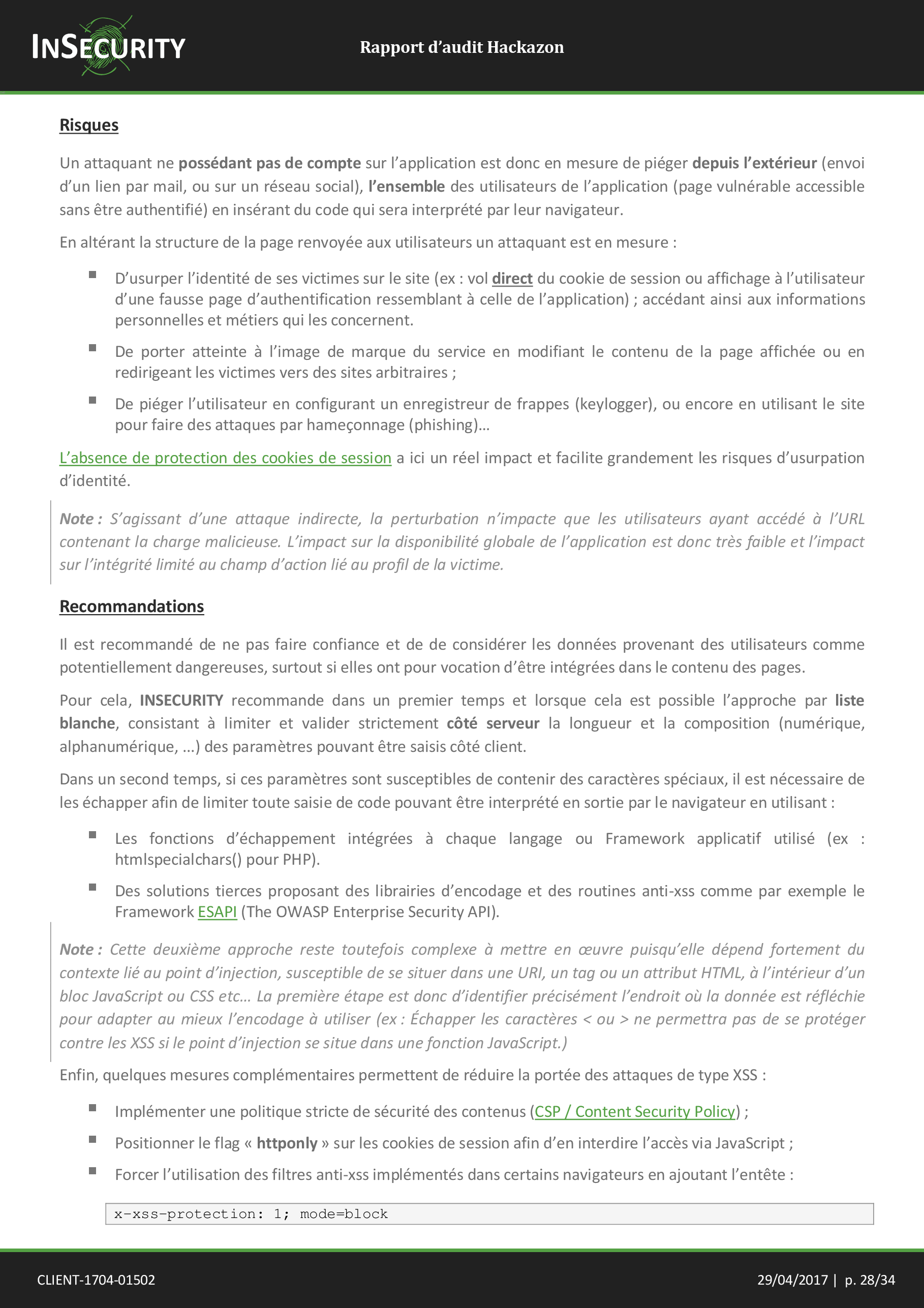

Voici un exemple de fiche de vulnérabilité (anonymisée) remontée dans nos rapports :

Démarche globale

Démarche globale

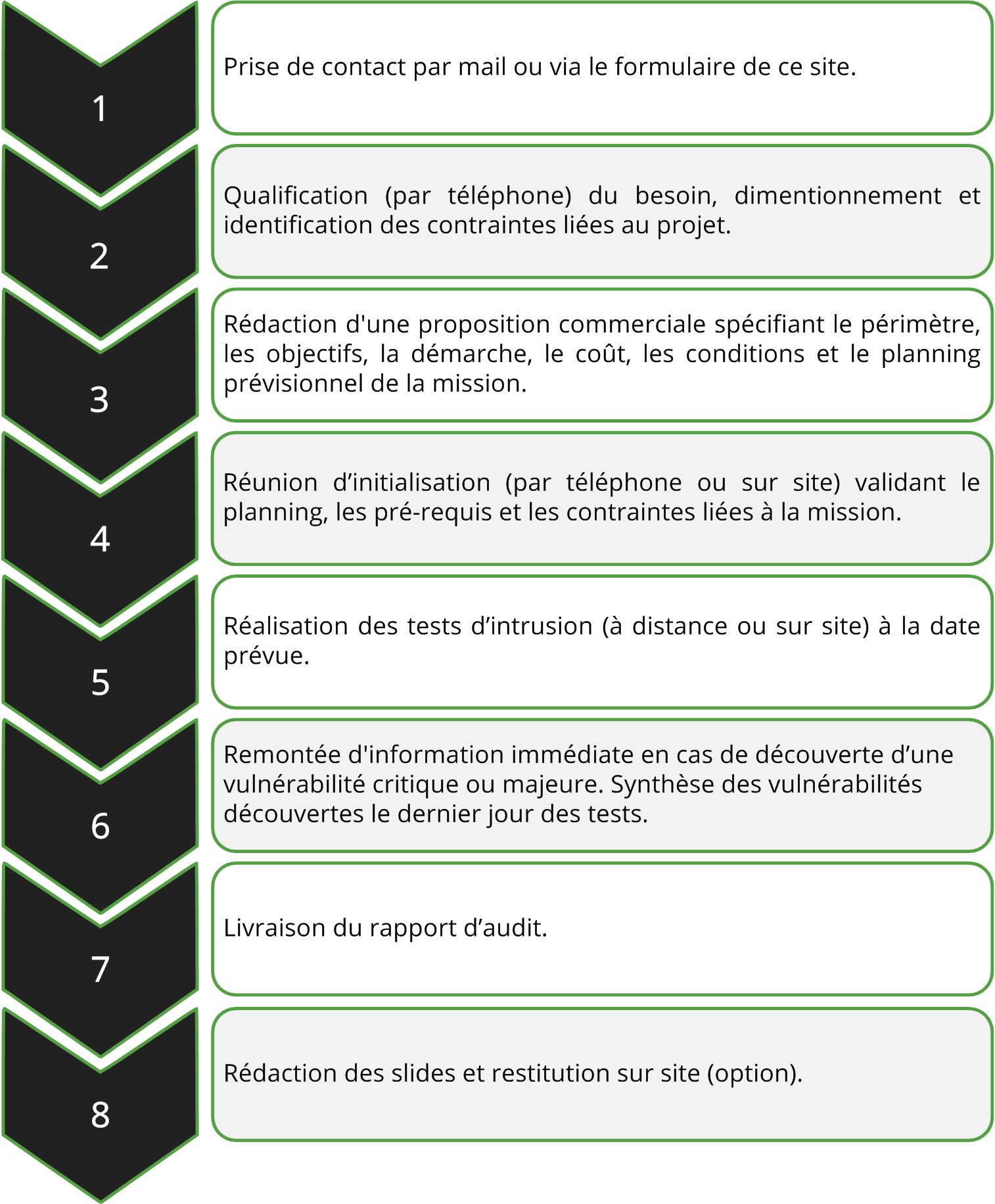

L'offre de service proposée par la société INSECURITY suit globalement la démarche suivante :

Pour toute question ou information supplémentaire, n'hésitez-pas à nous contacter via notre rubrique dédiée.